瞎玩…

0x0 前言

最近在分析一款外挂的时候, 看到了该外挂授权的后台地址…. emmm… 好奇心驱使想看看有多少人在用外挂, 搜了下发现还是授权果然是第三方sdk的…

0x1 分析授权后端

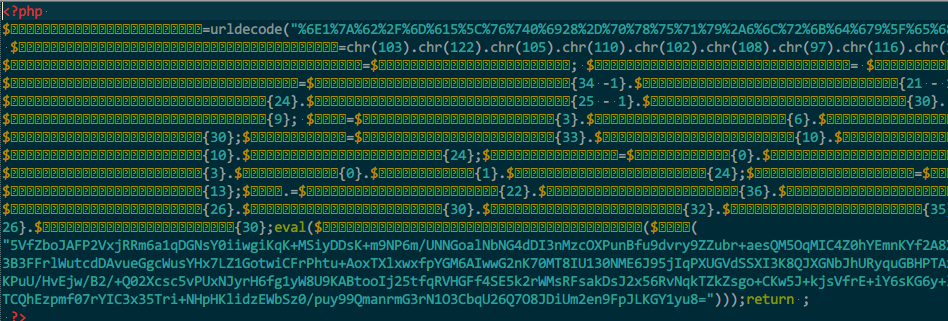

google大法搜到了泄漏的授权后端, 可能不是最新的, 发现是php的, 而且是混淆的, 尝试了一些在线解密, 要么不能用, 要么就是要收费…. emmm

看到了eval关键字, 搜了下有两种解决方式

- hook php中的eval把参数给打出来, 具体细节

- eval改exit echo之类的会输出参数

我这么懒…当然选第二种, 但是发现eval还不止一层…

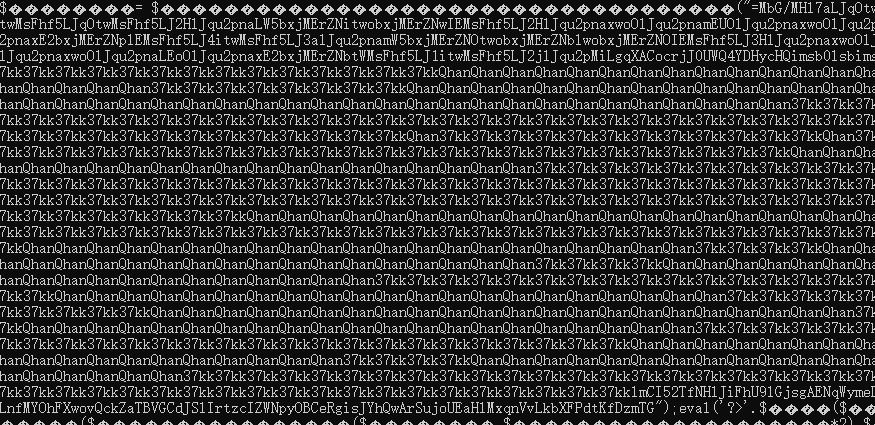

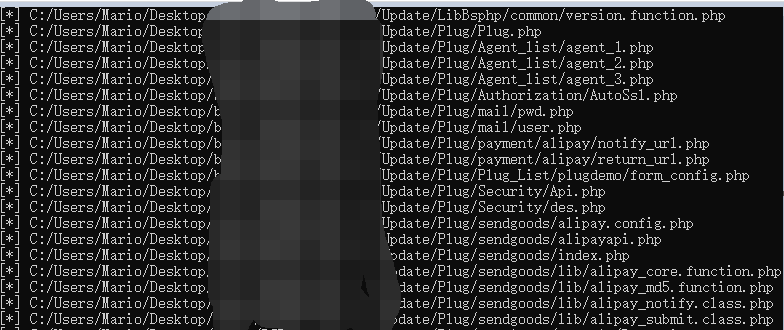

得…写脚本跑吧, 代码如下:

1 | import os |

接下来就一把梭… 倒杯茶去…

总算能看了…

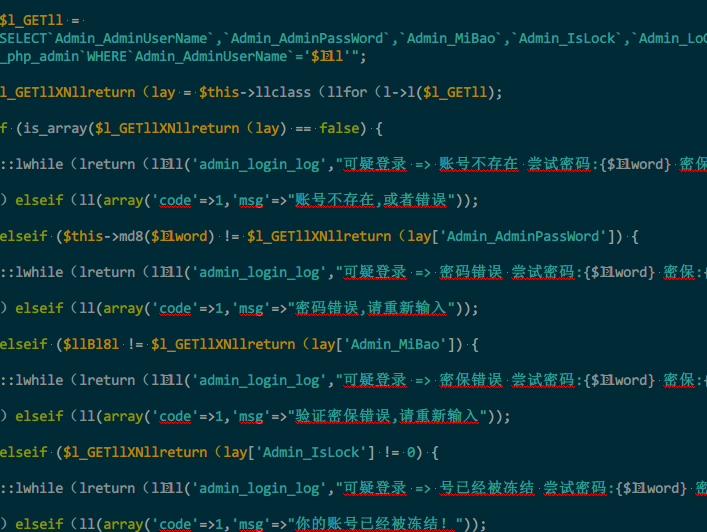

结果就尴尬了… 因为太菜了… 看半天也没看出能利用的点… 还是经过朋友提醒, 说这验证低版本有个越权查看日志的洞… 试一试的心态还真可以~-~

接下来就是一套组合拳, 成功拿到了后台账密… 发现竟然有3000+个用户, emmm…. 提交给游戏公司算了

最后…逆着逆着变渗透了… 感觉逆向好像比渗透苦逼一点啊哈哈哈, 以后做事情要多收集信息资源, 少走弯路…. 哎